O grupo hacker chinês APT20, patrocinado pelo governo da China, está invadindo entidades governamentais e gerenciando provedores de serviços em alguns países pelo mundo – incluindo o Brasil. Pesquisadores de segurança da Fox-IT a dizem ter encontrado evidências de este grupo ignorou a 2FA (Two-Factor Authentication ou autenticação de dois fatores) em uma onda recente de ataques.

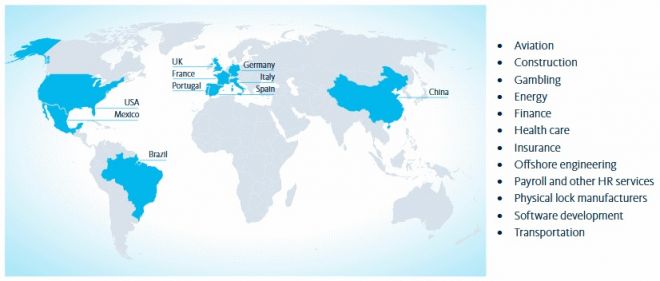

As entidades governamentais e os MSPs (provedores de serviços gerenciados) atingidos atuavam em áreas como aviação, saúde, finanças, seguros, energia e até coisas mais específicas, como apostas e bloqueios físicos.

O relatório da Fox-IT aponta que este grupo de hackers do APT20 iniciou seus trabalhos em 2011, mas os pesquisadores perderam o controle do rastreio das operações em 2016 e 2017, quando mudaram seu modo de operação. Os mesmos documentos recentes, no entanto, possuem todas as atividades dos chineses, como o que eles estão fazendo e quais métodos estão usando.

–

Baixe nosso aplicativo para iOS e Android e acompanhe em seu smartphone as principais notícias de tecnologia em tempo real.

–

Segundo os pesquisadores, os hackers usaram servidores da Web como ponto inicial de entrada nos sistemas de um alvo, com foco especial no “JBoss”, uma plataforma de aplicativos corporativos frequentemente encontrada em grandes redes corporativas e governamentais.

O APT20 usou falhas de segurança para obter acesso a esses servidores, instalar shells da Web e depois se espalhar lateralmente pelos sistemas internos da vítima. Enquanto esteve lá dentro, a Fox-IT disse que o grupo despejou senhas e procurou contas de administrador com o propósito de maximizar seu acesso. A principal preocupação era obter credenciais de VPN, para que os hackers pudessem escalar o acesso a áreas mais seguras da infraestrutura de uma vítima ou usar as contas VPN como backdoors mais estáveis.

Ainda segundo os pesquisadores, eles fizeram isso usando ferramentas legítimas que já estavam instaladas em dispositivos invadidos, em vez de baixar seu próprio malware personalizado, que poderia ter sido detectado pelo software de segurança local.

Habilidade de burlar a 2FA

O principal destaque (se é assim que devemos chamar) entre o comportamento dos hackers foi ter burlado contas que eram protegidas pela 2FA. Como eles fizeram isso, no entanto, continua um mistério. Nem mesmo os analistas da Fox-IT conseguiram detectar com precisão.

A teoria da empresa é que o APT20 roubou um token de software RSA SecurID de um sistema invadido, que hacker chinês usou em seus computadores para gerar códigos únicos válidos e ignorar a 2FA à vontade.

Normalmente, isso não seria possível. Para usar um desses tokens de software, o usuário precisaria conectar um dispositivo físico ao computador. O dispositivo e o token do software gerariam um código 2FA válido. Se o dispositivo estivesse ausente, o software RSA SecureID geraria um erro.

Veja o que a Fox-IT disse sobre o caso:

O token de software é gerado para um sistema específico, mas é claro que esse valor específico do sistema pode ser facilmente recuperado pelo hacker ao ter acesso ao computador da vítima.

Como se vê, o hacker não precisa realmente se dar ao trabalho de obter o valor específico do sistema da vítima, porque ele é verificado apenas ao importar o SecurID Token Seed e não tem relação com o seed de fator único usado. Isso significa que o hacker pode simplesmente corrigir a verificação que verifica se o token programável importado foi gerado para este sistema e não precisa se preocupar em roubar o valor específico do sistema.

Em resumo: tudo o que o hacker precisa fazer para usar os 2FA é roubar um token de software RSA SecurID e corrigir as instruções, o que resulta na geração de tokens válidos.

A Fox-IT disse que foi capaz de investigar os ataques do APT20 porque eles foram chamados por uma das empresas invadidas, que não sabiam como lidar com esses ataques.

Mais sobre esses ataques podem ser encontrados em um relatório chamado “Operação Wocao”, que você pode ler na íntegra clicando aqui.

Trending no Canaltech:

- Os melhores nomes de Wi-Fi para zoar os seus vizinhos

- Crítica | Dois Papas é um filme genial e cheio de charme

- O céu (não) é o limite | O que está rolando na ciência e astronomia (24/12/2019)

- Presente de Natal? Asteroide gigante vai passar perto da Terra na quinta (26)

- A estrela Betelgeuse virará uma supernova — mas isso não vai acontecer tão cedo

Fonte: Canaltech