O coletivo de pesquisadores GRIMM emitiu um alerta para um trio de vulnerabilidades no kernel Linux que, caso exploradas, podem permitir a escalada de privilégios, o roubo de dados sensíveis e até mesmo a interrupção de serviços na máquina afetada. A notícia boa é que nem toda distribuição Linux está suscetível às brechas; a notícia ruim é que os bugs possuem 15 anos de idade, o que significa que criminosos podem estar explorando os próprios há mais de uma década sem que ninguém tenha percebido.

- Vulnerabilidade com mais de dez anos de idade é finalmente corrigida no Linux

- Falha no Linux abre portas para ataques via Wi-Fi

- Falha no sistema de boot do Windows e Linux põe em risco milhões de dispositivos

De acordo com os especialistas, o problema reside em um módulo específico “scsi_transport_iscsi”, que começou a ser implementado no sistema operacional em 2006 para possibilitar que ele ganhasse compatibilidade com o Internet Small Computer System Interface (Interface Pequena de Sistema de Computador da Internet ou iSCSI). Trata-se de um protocolo de transporte para comandos de periféricos, incluindo leitores de CD-ROM, discos rígidos e outros componentes externos.

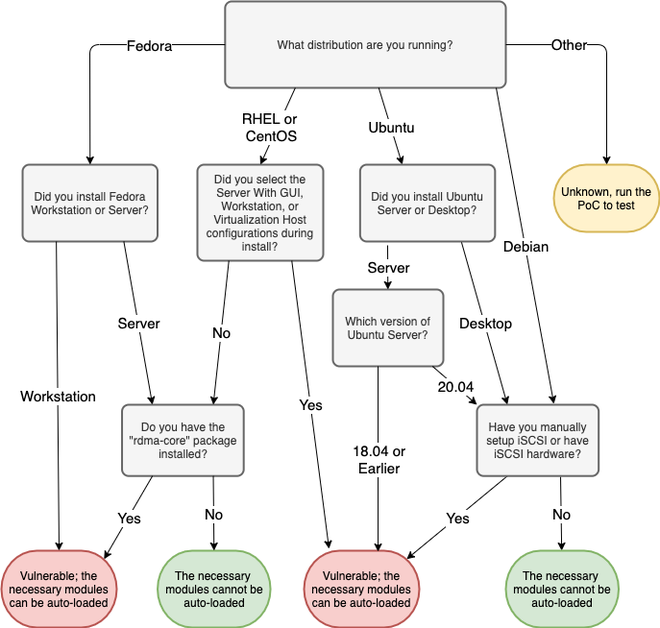

Como dissemos anteriormente, nem toda distribuição Linux está vulnerável ao ataque, já que o tal módulo não vem ativado “de fábrica”. Além disso, é necessário que o atacante possua acesso local à máquina que será explorada, o que dificulta ainda mais o abuso de tais vulnerabilidades. Ainda assim, como exemplo, o Ubuntu Server 18.04 ou mais antigo, tal como o Fedora Workstation (mesmo em compilações mais novas), podem ser atacadas através desse conjunto de bugs.

–

Canaltech no Youtube: notícias, análise de produtos, dicas, cobertura de eventos e muito mais! Assine nosso canal no YouTube, todo dia tem vídeo novo para você!

–

“O kernel do Linux carrega módulos porque um novo hardware foi detectado ou porque uma função do kernel detectou que um módulo está faltando. Este segundo caso de carregamento automático implícito tem maior probabilidade de ser abusado e é facilmente acionado por um invasor, permitindo que ele aumente a superfície de ataque do kernel”, explicam os pesquisadores. “Nos sistemas CentOS 8, RHEL 8 e Fedora, usuários sem privilégios podem carregar os módulos necessários se o pacote estiver instalado”.

Já nas distribuições Debian e Ubuntu, o pacote rdma-core só carregará os módulos afetados automaticamente se um hardware do tipo Remote Direct Memory Access (Acesso Remoto Direto a Memória ou RDMA) estiver sendo utilizado, o que reduz bastante a possibilidade de que os usuários desses SOs sejam vítimas. As falhas foram documentadas pelos códigos CVE-2021-27365, CVE-2021-27363 e CVE-2021-27364.

Os patches de atualização já estão disponíveis nas compilações 5.11.4, 5.10.21, 5.4.103, 4.19.179, 4.14.224, 4.9.260, e 4.4.260; no kernel Linux “puro”, o problema foi resolvido recentemente, no dia 7 de março. É importante ressaltar que versões do sistema que não recebem mais suporte oficial (como a família 3.x e a build 2.6.23) não receberão os updates; logo, o recomendado é atualizar o mais rápido possível para uma distribuição que já esteja protegida contra esses bugs.

Trending no Canaltech:

- Caixa pede para usuários do Caixa Tem atualizarem dados cadastrais

- Eis como viajar mais rápido que a luz sem violar as leis da física atual

- Cansado de ter dois empregos, “pai do Chris” agora tem própria criptomoeda

- Com que frequência o Sistema Solar recebe a visita de objetos interestelares?

- Após 14 anos, pesquisadores descobrem o que está formando uma “cauda” na Lua

Fonte: Canaltech