Uma falha de segurança no sistema de alunos do Instituto Federal do Rio Grande do Sul (IFRS) dava acesso irrestrito ao banco de dados para qualquer usuário logado. A partir da falha, era possível acessar informações de quase 50 mil estudantes, ex-alunos e servidores de todas as unidades da instituição, bem como alterar informações de cadastro, além de manipular notas, faltas e o sistema como um todo, com direito à criação de novas pastas e até apagar as que já existiam nos servidores.

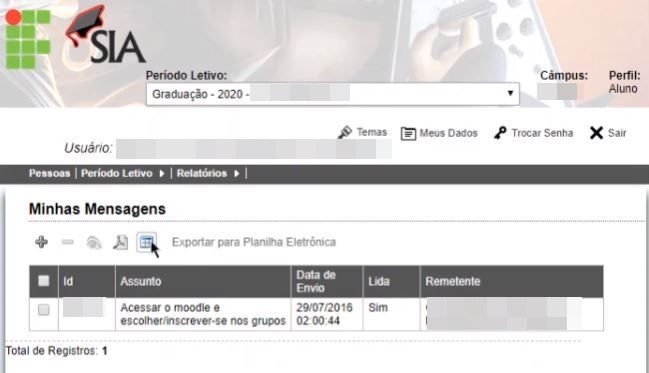

A brecha foi revelada ao Canaltech por Samuel Andrade, estudante de Matemática do IFRS, e estava localizada em um sistema de mensagens. A partir do recurso de importação da caixa de entrada dos alunos em formato CSV, era possível ter acesso a uma requisição do sistema que, quando manipulada, abria as portas para a visualização e manipulação completa do conteúdo do banco de dados.

As informações expostas incluíam o cadastro de alunos e servidores, contendo nomes completos, documentos, e-mails, fotos e outros dados pessoais, além de informações de contas bancárias. Outros dados também poderiam levar a golpes, como histórico escolar, notas de vestibular e demais registros sobre os docentes.

–

Siga no Instagram: acompanhe nossos bastidores, converse com nossa equipe, tire suas dúvidas e saiba em primeira mão as novidades que estão por vir no Canaltech.

–

“Por meio dessa falha, também é possível obter senhas e alterar dados dos alunos. [Alguém também] poderia deletar o banco de dados inteiro, sem problema nenhum”, explica Andrade. Ele ainda ressalta um terceiro ponto, como a possibilidade de um ataque de negação de serviço dentro da própria infraestrutura, gerando um loop de processamento que faria com que todo o sistema caísse, causando prejuízos ao instituto.

Todos são iguais

A revelação da vulnerabilidade também expôs graves problemas nas políticas de segurança do IFRS, levando à exposição de falhas no método de criptografia utilizado pela instituição. A solicitação que permitia a exploração da brecha, por exemplo, estava criptografada em um método facilmente decifrável a partir de ferramentas online, enquanto, por padrão, as credenciais dos alunos para autenticação no sistema consistiam apenas no número de matrícula e data de nascimento.

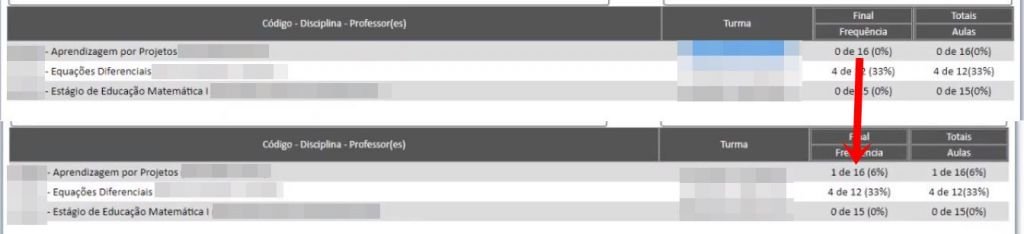

Ao mesmo tempo, o sistema não fazia distinção de acordo com o “papel” de cada usuário ativo, permitindo, virtualmente, que todos eles tivessem as permissões necessárias para realizar qualquer tipo de ação no banco de dados. Alunos, por exemplo, poderiam alterar as próprias faltas ou notas, enquanto cibercriminosos conseguiriam buscar e alterar dados pessoais, gerando riscos à segurança real dos estudantes e servidores.

Para explorar a brecha, o estudante criou um campo que emitia ordens ao sistema a partir da solicitação feita ao banco de dados. A partir daí, ele poderia analisar as pastas disponíveis e realizar comandos relacionados a elas. Algumas das informações obtidas em demonstração feita à reportagem também vieram criptografadas, mas, novamente, foi possível descriptografá-las com o uso de conversores online simples, o que demonstra a fraqueza do método utilizado.

Ao apresentar o problema, Andrade foi capaz de alterar os próprios dados, além de extrair a senha e visualizar as informações de um colega, tudo mediante autorização do próprio. Além disso, o estudante teve acesso aos próprios boletins, registros de frequência e demais informações de seu próprio histórico escolar. Tudo poderia ser manipulado em favor próprio caso estivéssemos falando de um invasor mal-intencionado.

De acordo com o estudante, a falha foi reportada ao IFRS em fevereiro de 2019 e chegou a receber certa atenção do departamento de tecnologia da informação, mas os contatos cessaram após alguns e-mails trocados. A brecha permaneceu aberta por mais de um ano até o contato de Andrade com o Canaltech, sendo finalmente resolvida no dia 17 de março de 2020.

Em resposta enviada ao Canaltech, o Instituto Federal do Rio Grande do Sul afirmou que o sistema comprometido está em processo de descontinuação, mas continua recebendo assistência até sua total desativação. A instituição taxou o problema como pontual e informou que ele já foi resolvido, mas o departamento de comunicação não informou se existem indícios de acesso não-autorizado aos dados.

Ainda, o IFRS afirmou estar trabalhando na implementação de um novo sistema de gestão de atividades acadêmicas, chamado SIGAA, mais seguro e padronizado. A instituição disse ainda estar trabalhando desde 2018 no planejamento de investimentos, capacitação de pessoal, segurança de dados e aquisições de equipamentos para trazer mais segurança à plataforma. “Contudo, em razão das restrições orçamentárias impostas à Educação, este plano não consegue ser cumprido em sua totalidade, comprometendo, assim, a plena execução das políticas institucionais”, disse a porta-voz da instituição ao Canaltech.

Cuidados

Como não existem confirmações sobre o acesso ou não às informações do IFRS por terceiros, o ideal é que estudantes, ex-alunos e servidores do instituto permaneçam vigilantes quanto à possibilidade de fraudes relacionados à exposição das informações. “Quem tem acesso a essa base [de dados] tem informações privilegiadas, que podem levar a golpes envolvendo phishing ou clonagem de WhatsApp”, explica Emilio Simoni, diretor de segurança do dfndr Lab, da PSafe.

O especialista aponta, ainda, que a aplicação de apenas um método de criptografia mais forte no servidor não faria muita diferença. “Estes valores não deveriam trafegar entre servidor e cliente, ou vice-versa”, explicou, indicando também duas medidas para mitigar os problemas de segurança encontrados: o uso de um firewall de aplicações web, que detecte e impeça acessos não-autorizados, e a correta validação dos parâmetros recebidos no site, de forma que as devidas permissões sejam dadas a cada tipo de usuário.

Trending no Canaltech:

- COVID-19 | Perda de olfato pode ser sintoma causado pelo novo coronavírus

- Leve 2 e Pague 1 | Duas Smart TVs Samsung na oferta da semana Magalu

- NASA divulga fotografia do asteroide Bennu em detalhes sem precedentes

- MELHOR OFERTA DO ANO | Pacote para conhecer a Disney em 2021 por R$ 999 em 12x

- SÓ R$ 499 | Pacotes 2021 para Porto de Galinhas, Fortaleza, Natal ou Maceió

Fonte: Canaltech